Tin tức Hướng dẫn kỹ thuật

Tin tức Hướng dẫn kỹ thuật CÔNG TY CỔ PHẦN DỊCH VỤ CÔNG NGHỆ DATECH

Số 23E4 KĐT Cầu Diễn, Tổ 7, Phú Diễn, Bắc Từ Liêm, Hà Nội

Email: sales@datech.vn

Danh mục sản phẩm

Danh mục sản phẩm

CÔNG TY CỔ PHẦN DỊCH VỤ CÔNG NGHỆ DATECH

Danh sách nội dung [Ẩn]

Turkcell đánh giá mức độ sẵn sàng của mạng di động trước các cuộc tấn công từ máy tính lượng tử

Sự xuất hiện của máy tính lượng tử đang tạo ra mối đe dọa nghiêm trọng đối với các hệ thống mã hóa truyền thống, đặc biệt là trong mạng backhaul di động. Đây là lớp mạng chịu trách nhiệm truyền tải toàn bộ lưu lượng giữa các trạm gốc (cell tower) và mạng lõi di động (mobile core network). Do đặc thù đặt ở các vị trí xa xôi, đồng thời vận chuyển lượng dữ liệu nhạy cảm, các mạng backhaul trở thành mục tiêu hấp dẫn cho các cuộc tấn công mạng. Một yếu tố đặc biệt quan trọng trong mạng di động là yêu cầu phân phối thời gian chính xác (accurate time distribution). Gần đây, tác động bảo mật cũng như nhu cầu bảo vệ thông tin thời gian đã được thảo luận trong tài liệu [1].

Để đạt được độ chính xác vượt trội trong đồng bộ thời gian, Turkcell đã kết hợp thông tin thời gian từ hai giao thức khác nhau — PTP (Precision Time Protocol) và SyncE (Synchronous Ethernet) trong mạng của mình. Sự kết hợp này mang lại độ chính xác cao trong phân phối thời gian, tuy nhiên mỗi giao thức đều có thể trở thành mục tiêu của các mối đe dọa nhắm mục tiêu giao thức (protocol-specific attacks). Các rủi ro này có thể được giảm thiểu thông qua các cơ chế mã hóa tiên tiến, nhằm bảo vệ các giao thức khỏi nghe lén (eavesdropping) và can thiệp dữ liệu (manipulation).

Turkcell là nhà khai thác tiên phong trong ngành, khi sớm xác nhận được độ chính xác của phân phối thời gian mạng, đồng thời áp dụng cơ chế bảo vệ an toàn lượng tử (quantum-safe protection) cho dữ liệu người dùng và toàn bộ các giao thức liên quan.

Tháng 3 năm 2025: Trong hợp tác với Juniper Networks và ID Quantique (IDQ), Turkcell đã xác thực khả năng sẵn sàng của mạng trước các mối đe dọa lượng tử, trong khi vẫn duy trì các tiêu chuẩn chất lượng cao nhất cho hệ thống phân phối thời gian — yếu tố nền tảng cho toàn bộ hoạt động của mạng di động.

Giải pháp này sử dụng Media Access Control Security (MACsec) để bảo mật toàn bộ lưu lượng truyền trên đường dây, bao gồm dữ liệu người dùng (Data), PTP, và SyncE. Ngoài ra, quá trình kiểm thử còn tận dụng các khóa được tạo bởi hệ thống QKD (Quantum Key Distribution) của IDQ để vận hành MACsec ở chế độ an toàn lượng tử (quantum-safe mode).

Quá trình xác thực được thực hiện qua hai giai đoạn: Giai đoạn 1: Hệ thống quản lý khóa ảo (virtualized Key Management System – KMS) sinh ra các khóa mã hóa (cryptographic keys) và truyền chúng tới cặp router Juniper Networks™ ACX7100 Cloud Metro được triển khai thực địa (field-deployed), thông qua chuẩn giao tiếp ETSI-014 REST API. Tại đây, toàn bộ lưu lượng được bảo vệ bằng MACsec, đồng thời đo đạc độ chính xác đồng bộ thời gian. Giai đoạn 2: KMS ảo được thay thế bằng hệ thống QKD của IDQ, cung cấp các khóa QKD được bảo vệ lượng tử, đồng thời tăng cường bảo mật dữ liệu thông qua IPsec. Quá trình xác thực cũng bao gồm các kịch bản lỗi (failure scenarios) ảnh hưởng đến phân phối khóa, nhằm kiểm thử khả năng phục hồi (resilience) của mạng trước sự cố.

Kết quả của bài kiểm chứng khái niệm (proof-of-concept) cho thấy dữ liệu và hệ thống đồng bộ hóa trọng yếu (mission-critical synchronization) có thể được bảo vệ hiệu quả theo cơ chế an toàn lượng tử thông qua MACsec, mà không làm suy giảm độ chính xác của thông tin thời gian. Thêm vào đó, ngay cả khi hệ thống quản lý khóa bị ngắt kết nối, quá trình đồng bộ thời gian vẫn duy trì hoạt động ổn định. Thử nghiệm này chứng minh rằng mạng của Turkcell đã sẵn sàng để từng bước triển khai các công nghệ bảo mật an toàn lượng tử và quản lý khóa tiên tiến, ngay trên các thiết bị đang được triển khai thực địa (field-deployed equipment).

Máy tính lượng tử (Quantum computers) có khả năng giải quyết các bài toán toán học phức tạp nhanh hơn rất nhiều so với máy tính cổ điển (classical computers), khiến cho nhiều phương pháp mã hóa hiện nay trở nên lỗi thời. Điều này đặc biệt đáng lo ngại đối với mạng backhaul di động, nơi chịu trách nhiệm truyền tải dữ liệu trọng yếu phục vụ các dịch vụ quan trọng (mission-critical data traffic).

Bên cạnh việc bảo vệ lưu lượng dữ liệu, một điểm dễ bị tổn thương đặc biệt nằm ở hệ thống đồng bộ thời gian (time synchronization subsystem) trong các mạng này. Đồng bộ thời gian chính xác là yếu tố thiết yếu cho các chức năng di động, chẳng hạn như chuyển vùng cuộc gọi (call handovers) và truyền dữ liệu (data transmission). Bất kỳ sự can thiệp hoặc sai lệch nào trong hệ thống đồng bộ thời gian đều có thể dẫn đến hậu quả nghiêm trọng, bao gồm:

Tăng độ trễ và rớt kết nối (Increased latency and dropped connections): Người dùng có thể gặp độ trễ cao hoặc gián đoạn dịch vụ.

Tổn thất tài chính đối với doanh nghiệp (Financial losses for businesses): Các công ty phụ thuộc vào mạng di động có thể giảm năng suất hoặc chịu thiệt hại tài chính do gián đoạn kết nối.

Mất niềm tin (Loss of trust): Các sự cố xảy ra thường xuyên có thể làm suy giảm niềm tin của người dùng vào độ tin cậy và tính bảo mật của dịch vụ di động.

Mạng di động đang phải đối mặt với nhiều mối đe dọa khác nhau, trong đó đáng chú ý là tấn công giả mạo (spoofing attacks) — khi kẻ tấn công gửi các tín hiệu thời gian giả mạo (false timing signals) nhằm làm mất ổn định hệ thống mạng. Những cuộc tấn công như vậy có thể dẫn đến các hậu quả nghiêm trọng như:

Gián đoạn dịch vụ (Service interruptions): Việc mất đồng bộ với mạng có thể gây ra rớt cuộc gọi (dropped calls) hoặc lỗi truyền dữ liệu (failed data transmissions).

Rò rỉ vị trí người dùng (Location disclosure): Các tín hiệu thời gian bị giả mạo có thể làm lộ thông tin vị trí của người dùng, tạo cơ hội cho truy cập trái phép vào dữ liệu nhạy cảm.

Mất ổn định mạng (Network instability): Đồng bộ không chính xác có thể gây ra hiệu ứng lan truyền lỗi (cascading failures), dẫn đến sự cố trên diện rộng, ảnh hưởng đồng thời đến nhiều người dùng.

Để bảo vệ mạng trước các lỗ hổng bảo mật nói trên, các nhà khai thác di động (mobile operators) triển khai những biện pháp an ninh mạnh mẽ, nhằm bảo vệ cả dữ liệu và hệ thống đồng bộ thời gian.

Một phương pháp tiên tiến được áp dụng là MACsec (Media Access Control Security), tận dụng thuật toán mã hóa AES256 ở chế độ an toàn lượng tử (quantum-safe AES256 encryption) — được xếp vào nhóm mã hóa chống chịu máy tính lượng tử (quantum-resistant encryption) — để bảo vệ dữ liệu truyền tải.

MACsec là một công nghệ bảo mật tiêu chuẩn được sử dụng trong mạng Ethernet, nhằm đảm bảo tính bí mật (confidentiality), tính toàn vẹn (integrity) và tính xác thực (authenticity) của dữ liệu được truyền qua môi trường vật lý (physical medium). Giao thức này được định nghĩa trong tiêu chuẩn IEEE 802.1AE.

Bằng cách triển khai thuật toán AES trực tiếp trên phần cứng (AES implemented in silicon), các thiết bị mạng có thể giảm tải tác vụ mã hóa khỏi phần mềm, từ đó cho phép mã hóa dữ liệu và lưu lượng đồng bộ thời gian (synchronization traffic) mà vẫn duy trì độ chính xác thời gian rất cao.

MACsec giúp bảo vệ mạng trước các mối đe dọa như:

Nghe lén thụ động (Passive wiretapping)

Giả mạo địa chỉ MAC (MAC address spoofing)

Tấn công trung gian (Man-in-the-middle attacks)

Nhiều hình thức tấn công từ chối dịch vụ (DoS attacks)

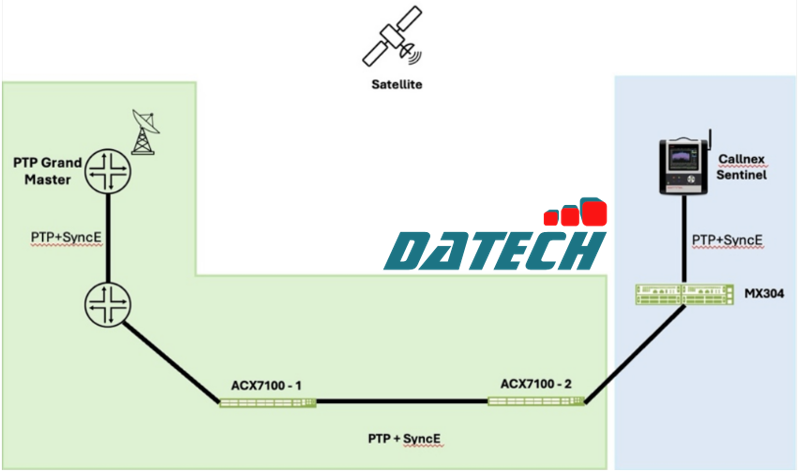

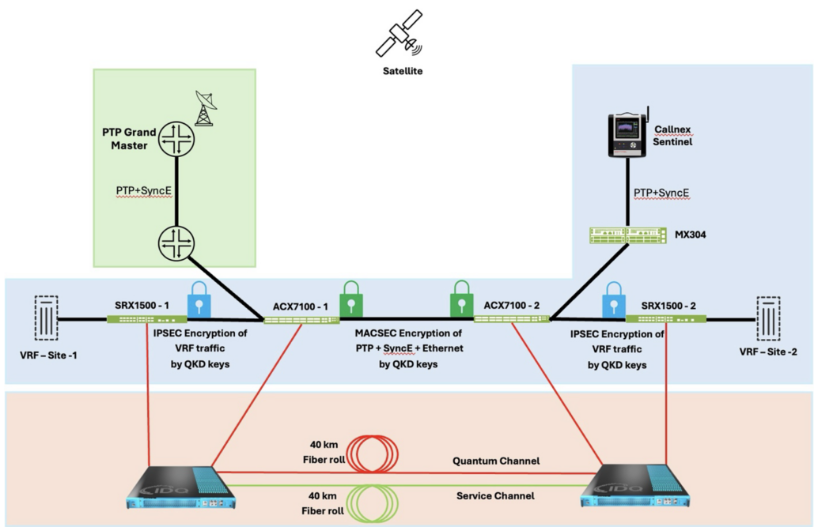

Đường đồng bộ và đường truyền dữ liệu (Synchronization and Data Path): Turkcell đã xác thực rằng các thiết bị Juniper ACX7100 được triển khai thực tế (field-deployed) có khả năng bảo mật cả lưu lượng dữ liệu và lưu lượng đồng bộ thời gian theo cách chống chịu được các cuộc tấn công từ máy tính lượng tử (quantum-resistant). Trong mô hình kiểm thử này, Turkcell sử dụng nguồn đồng bộ đang hoạt động thực tế (in-service synchronization source) để truyền thông tin thời gian giữa một cặp thiết bị Juniper ACX7100 (vùng màu xanh lá cây – green area). Lưu lượng này được truyền qua thiết bị định tuyến Juniper Networks™ MX304 Universal Router, sau đó được đưa vào thiết bị đo lường đồng bộ Calnex Sentinel Synchronization Measurement đặt trong phòng thí nghiệm Turkcell (vùng màu xanh dương – blue area).

Trong kịch bản đầu tiên, liên kết giữa hai thiết bị ACX7100 được thiết lập mà không bật mã hóa bổ sung (unencrypted baseline) và được giám sát chặt chẽ về lưu lượng dữ liệu cũng như chất lượng đồng bộ thời gian. Kết quả thu được từ kịch bản này được sử dụng làm đường cơ sở (baseline) để so sánh với các kịch bản thử nghiệm khác trong những giai đoạn tiếp theo.

Hình 1: Giai đoạn 1 – Kịch bản 1 (Figure 1: Phase 1, Scenario 1)

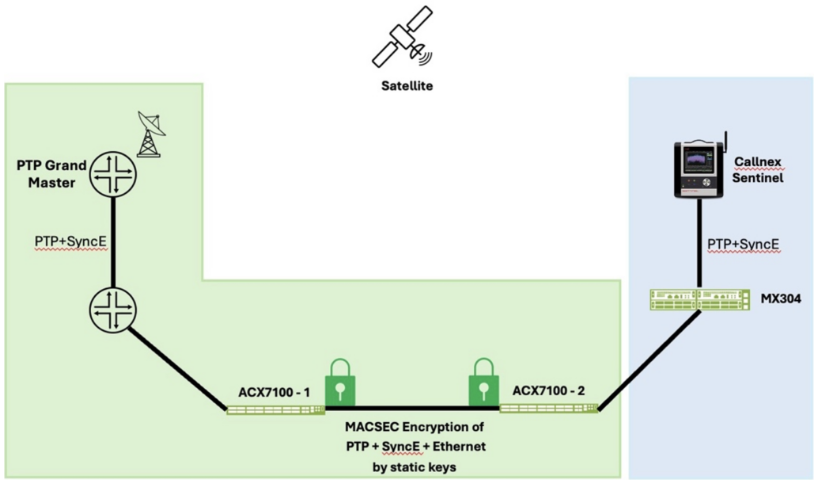

Trong kịch bản thứ hai (second scenario), MACsec tĩnh (static MACsec) đã được kích hoạt và theo dõi theo cùng phương pháp như trước. Kết quả cho thấy không có sự khác biệt về hiệu năng (no performance difference) trong cả lưu lượng dữ liệu (data traffic) và chất lượng đồng bộ thời gian (synchronization quality) so với kịch bản ban đầu.

Hình 2: Giai đoạn 1 – Kịch bản 2 (Figure 2: Phase 1, Scenario 2)

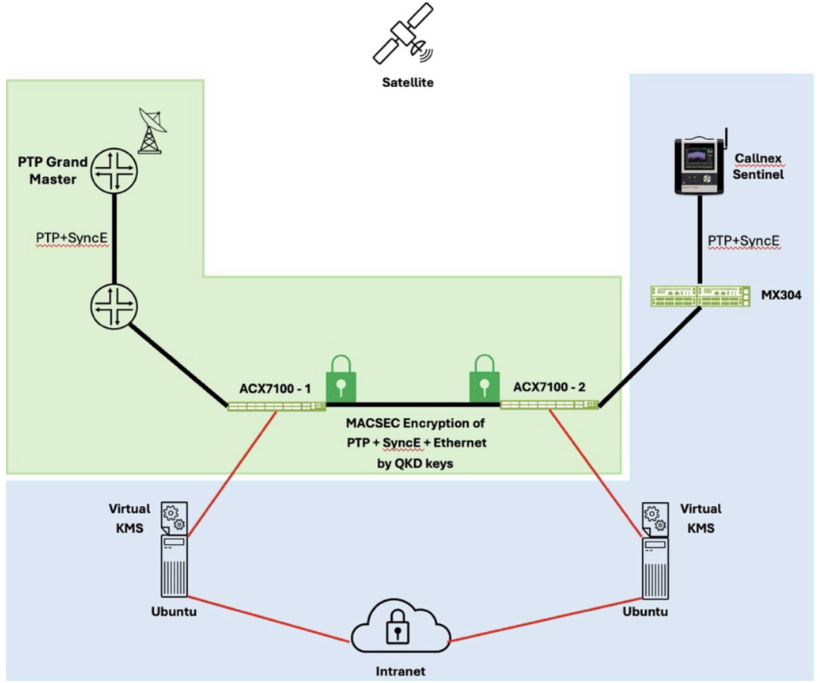

Trong kịch bản thứ ba (third scenario), Juniper Networks đã triển khai một ứng dụng bổ sung được phát triển bởi Juniper® Beyond Labs — nằm trong chương trình đổi mới công nghệ (innovation initiative) — nhằm kích hoạt tính năng MACsec VPN an toàn lượng tử (quantum-safe MACsec VPNs) với khả năng Crypto Agility. Ứng dụng này có chức năng liên tục truy xuất khóa mã hóa (fetch keys) từ nguồn quản lý khóa bên ngoài (external key management source) và thường xuyên làm mới các khóa được sử dụng để mã hóa đường truyền (frequent key renewal) thông qua MACsec. Để đơn giản hóa khâu triển khai thực tế (keep logistics manageable), các thiết bị ACX được cấu hình để nhận khóa (ingest keys) từ một mô phỏng triển khai chuẩn tham chiếu (Reference Implementation) của ETSI GS QKD 014 v1.1.1, mô phỏng quá trình cung cấp khóa từ các thiết bị QKD thực tế (simulating key delivery by QKD devices). Giống như ở kịch bản thứ hai, không có sự khác biệt về hiệu năng được ghi nhận — cả trong lưu lượng dữ liệu (data traffic) và chất lượng đồng bộ thời gian (synchronization quality) — so với kịch bản cơ sở ban đầu (baseline test).

Hình 3: Giai đoạn 1 – Kịch bản 3 (Figure 3: Phase 1, Scenario 3)

Dữ liệu thu thập được trong giai đoạn đầu tiên (phase 1) cho thấy rằng lưu lượng dữ liệu (data plane) và mặt phẳng đồng bộ (synchronization plane – gồm PTP và SyncE) có thể được bảo vệ đồng thời (protected contemporaneously) thông qua các thiết bị ACX7100 đã triển khai thực tế (deployed ACX7100s) sử dụng MACsec. Bên cạnh đó, kết quả cũng xác nhận rằng việc triển khai bảo mật nâng cao bằng MACsec an toàn lượng tử (quantum-safe MACsec) có thể được thực hiện theo từng giai đoạn (incrementally deployed) mà không ảnh hưởng đến hiệu năng của lưu lượng dữ liệu hoặc đồng bộ thời gian (does not impair data and synchronization traffic).

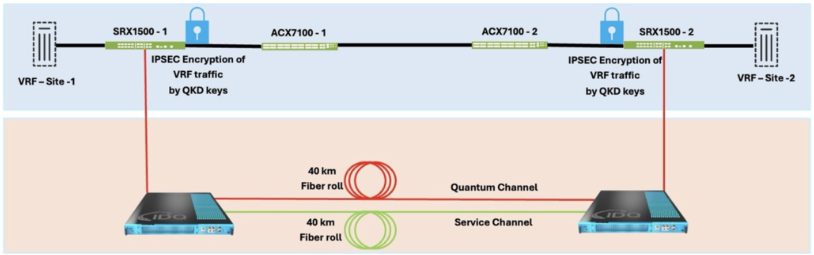

Trong bài kiểm thử đầu tiên của giai đoạn thứ hai, Turkcell tiến hành xác thực việc tích hợp IPsec an toàn lượng tử (quantum-safe IPsec integration) với các thiết bị QKD của ID Quantique (IDQ), được thiết lập giữa một cặp thiết bị tường lửa Juniper SRX1500.

Mô hình kiểm thử được bổ sung thêm một cặp thiết bị ACX, đóng vai trò cung cấp lớp truyền tải IP (IP transport). Lưu lượng IP giữa các site thuộc VRF được sử dụng để kiểm tra khả năng kết nối (verify connectivity).

Giải pháp IPsec của Juniper tận dụng các thực thể quản lý khóa ảo và/hoặc vật lý (virtual and/or physical key management entities) để tăng cường giao thức Internet Key Exchange (IKE) bằng cách thêm vào một khóa bí mật bổ sung (additional secret key) theo chuẩn RFC8784. Cách tiếp cận này kết hợp các thuật toán mã hóa cổ điển mạnh mẽ (strong classical algorithms) với thuật toán chống lượng tử (quantum-resistant algorithms) thông qua các giải pháp quản lý khóa có thể hoán đổi linh hoạt (interchangeable key-management solutions).

Mô hình thử nghiệm đã xác nhận rằng thiết bị tường lửa Juniper Networks™ SRX1500 có thể cung cấp dịch vụ IPsec an toàn lượng tử (quantum-safe IPsec) tương thích hoàn toàn với thiết bị QKD của ID Quantique (IDQ).

Trong kịch bản thứ hai của giai đoạn này (second scenario in Phase 2), Turkcell tiến hành xác thực mô hình IPsec an toàn lượng tử (quantum-safe IPsec) hoạt động trên nền MACsec an toàn lượng tử (over quantum-safe MACsec).

Giải pháp này cho phép các nhà khai thác mạng (network operators) kết hợp năng lực sẵn có của MACsec và IPsec VPNs đã được triển khai thực tế, nhằm bảo vệ toàn diện hệ thống trước các mối đe dọa trong kỷ nguyên hậu lượng tử (post-quantum era threats).

Để thực hiện bài kiểm thử này, một cặp thiết bị Juniper ACX7100 được triển khai trong phòng thí nghiệm Turkcell Labs, đặt cạnh các thiết bị QKD của ID Quantique (IDQ). Bên cạnh đó, thiết bị tường lửa Juniper SRX1500 cũng được tích hợp trong mô hình để đảm bảo đầy đủ luồng truyền bảo mật hai lớp. Trong cấu hình này, toàn bộ các thiết bị SRX và ACX đều yêu cầu khóa mã hóa QKD-keys từ cùng một cặp thiết bị QKD của IDQ, đảm bảo tính đồng nhất và nhất quán trong phân phối khóa bảo mật (key distribution consistency). Tương tự như ở giai đoạn 1, thiết bị Calnex Sentinel Synchronization Measurement được sử dụng để đo lường và xác thực (validate) hiệu năng của lưu lượng dữ liệu (data traffic) và chất lượng đồng bộ thời gian (synchronization quality). Kết quả cho thấy không có sự khác biệt về hiệu năng (no performance difference) giữa lưu lượng dữ liệu và đồng bộ thời gian so với giai đoạn 1 (phase 1).

Kiến trúc giải pháp linh hoạt mã hóa (crypto-agile) đã cho phép Turkcell chuyển đổi từ mô hình quản lý khóa QKD ảo (virtual QKD emulation) sang QKD thực tế mà không cần nâng cấp phần mềm. Bằng cách tận dụng hệ thống QKD của IDQ, mức độ bảo mật của giải pháp trở nên an toàn thực sự trước các mối đe dọa lượng tử (quantum-safe). Kết quả này chứng minh rằng các giải pháp trong đó thực thể quản lý khóa vật lý và ảo được tách biệt khỏi hạ tầng mạng hiện hữu có thể được tái cấu hình linh hoạt bất cứ lúc nào nếu một phương pháp phân phối khóa trở nên lỗi thời hoặc dễ bị tấn công. Bên cạnh đó, các tiêu chuẩn hoặc quy định của chính phủ có thể yêu cầu triển khai những thực thể quản lý khóa cụ thể trong tương lai. Do đó, tính linh hoạt mã hóa (crypto-agility) mà không ảnh hưởng đến tính sẵn sàng của dịch vụ VPN là yếu tố then chốt. Tóm lại, dữ liệu thu thập được xác nhận rằng IPsec an toàn lượng tử và MACsec an toàn lượng tử có thể phối hợp hiệu quả với nhau.

Hơn nữa, tính linh hoạt mã hóa đã được kiểm chứng bằng việc chuyển đổi nguồn quản lý khóa từ mô hình mô phỏng trong giai đoạn 1 sang thiết bị QKD thực tế trong giai đoạn 2, mà không cần nâng cấp khi hệ thống đang hoạt động (in-service upgrade).

Nói ngắn gọn: IPsec và MACsec giờ đây có thể hoạt động như một “túi khí an toàn lượng tử” (quantum-secure Airbag) cho hạ tầng mạng.

Đồng bộ thời gian chính xác là yếu tố tối quan trọng đối với hoạt động hiệu quả của các mạng di động. Với nguy cơ ngày càng tăng từ máy tính lượng tử, các nhà khai thác cần áp dụng chiến lược toàn diện nhằm vừa tăng độ chính xác đồng bộ, vừa bảo vệ khỏi các cuộc tấn công độc hại. Bằng cách ưu tiên các biện pháp bảo mật tiên tiến, mạng di động có thể: Duy trì dịch vụ ổn định, bảo vệ dữ liệu người dùng, và đảm bảo tính toàn vẹn vận hành trước các mối đe dọa mạng trong tương lai. Khi ngành viễn thông dần chuyển sang các biện pháp bảo mật kháng lượng tử (quantum-resistant security), những sáng kiến chủ động như của Turkcell sẽ là hình mẫu tiêu biểu cho các doanh nghiệp khác trong lĩnh vực này.

[1] A. Maamary, H. A. Alameddine, M. Debbabi và C. Assi, “Synchronization Plane in O-RAN: Overview, Security and Research Directions,” trong IEEE Communications Magazine, tập 63, số 2, trang 88–94, tháng 2 năm 2025. DOI: 10.1109/MCOM.001.2300563. Từ khóa: Synchronization, Security, Main-secondary, Frequency synchronization, Topology, Time-frequency analysis, Open RAN.

Giải pháp của Turkcell đã chứng minh rằng việc kết hợp IPsec và MACsec an toàn lượng tử có thể bảo vệ đồng thời dữ liệu và đồng bộ thời gian mà không ảnh hưởng đến hiệu năng mạng. Tính linh hoạt mã hóa (crypto-agility) cho phép chuyển đổi liền mạch giữa các nguồn quản lý khóa, giúp hạ tầng sẵn sàng trước kỷ nguyên hậu lượng tử. Đây là mô hình tiêu biểu cho các nhà mạng trong hành trình hướng tới bảo mật kháng lượng tử toàn diện.

Hẹn gặp lại bạn trong các bài viết tiếp theo!

Địa chỉ: Số 23E4 KĐT Cầu Diễn, Tổ 7, Phú Diễn, Bắc Từ Liêm, Hà Nội

Điện thoại: 0243 201 2368

Hotline: 098 115 6699

Email: info@datech.vn

Website: https://datech.vn